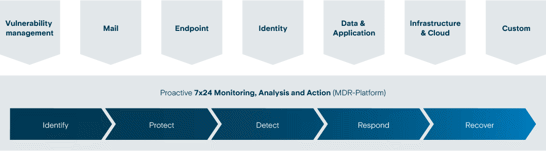

Cyber Defense Services

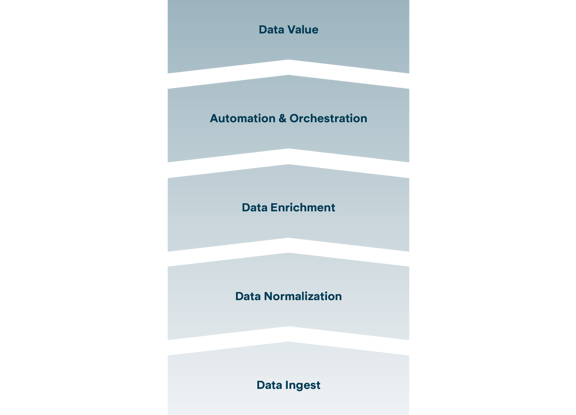

Bedarfsgerechte und modulare Umsetzung

Wählbare Module. Eine zentrale Plattform für Analyse, Detection & Response.

Vulnerabilility Management (Schwachstellen erkennen und schliessen)

Regelmässig nach Schwachstellen (Infrastruktur sowie Applikationen) scannen und die Risiken für den Kunden analysieren. Konkrete Empfehlungen aussprechen und bei Bedarf direkt handeln.

Mail Security (Schutz Ihrer E-Mail-Postfächer)

E-Mails sind nach wie vor einer der kritischsten Vektoren für Angriffe. Mit diesem Modul schützen wir dein E-Mail-Postfach (Phishing, BEC, Betrug, etc.)

Endpoint Security (Schutz der Endpunkte)

Der Endpunkt (egal ob Desktop, Notebook oder Server) ist eine zentrale Komponente deiner Organisation. Proaktive Überwachung des Endpunkts ist zentral.

Identity Security (Schutz der Identitäten)

Digitale Identitäten zu schützen ist in einer globalen Welt zentral. Mit diesem Model erkennen wir ob Identitäten gestohlen worden oder missbraucht werden leaked & missbrauchte Identitäten, password-spray oder aushebeln von MFA, etc.).

Data & Application Security (Schutz von Files und Cloud Applikationen)

Fileserver, Sharepoints, Teams und weitere Cloud-Applikationen brauchen adäquaten und proaktiven Schutz. Ebenfalls zählt DLP (Data Loss Prevention) zu diesem Modul.

Infrasturcture & Cloud Security (Schutz der Infrastruktur und Cloud)

Schutz deiner Azure Infrastruktur und den dazugehörigen Cloud-Workloads.

Kundenspezifische Anforderungen

Hast du eine eigene inhouse-Applikation, welche auch überwacht werden soll. Oder onpremise Komponenten welche eingebunden werden sollen? Mit diesem Modul onboarden wir individuelle Bedürfnisse.

Nutzen